Hola!

En este artículo trataremos de usar los permisos del registro de windows para

ocultar entradas de inicio.

Lo que lograremos es que:

.Ocultar una entrada de inicio al usuario actualmente con sesión iniciada.

.No lograremos que se ejecute, pero en su lugar, lograremos que se ejecute en otras cuentas de usuario.

Escenario:

pc de ogar:

Cuentas de usuario:

.Sys (a el le vamos a ocultar la entrada de inicio)

.Usuario (En esta cuenta se ejecutará el malware)

La idea es ocultarle la entrada al administrador del sistema, por lo que el nunca

sospechará que está infectado es más, nunca se ejecutará nada en su cuenta de usuario, En lugar de esto, El malware se ejecutará en todas las demás cuentas.

Aclaraciones:

.Systema usado: windows xp sp2

.Ejemplo de malware usado: malware.bat

Vamos a utilizar un .bat aquí, por lo simple que es hacerlo.

Malware.bat:

@echo off

echo hola desde el malware xdddd

pause>nul

Aquí se supone que este fichero está en

c:\windows\system32\malware.bat

Empezando:

Lo que haremos será cambiar los permisos de la key run de hklm.

De este modo, haremos que el usuario sys no pueda leer datos de esta key, pero todos los demás si.

Pasemos a la práctica:

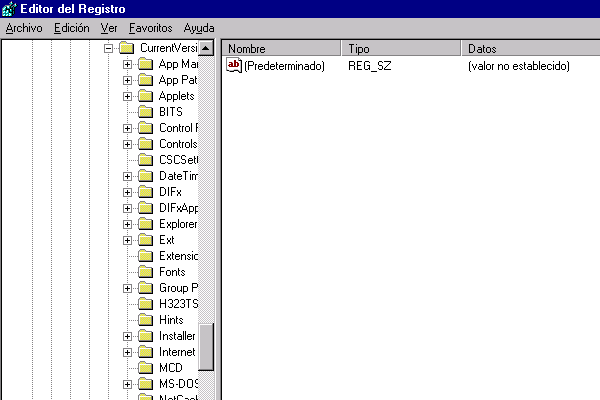

1: Abrimos el regedit y nos vamos a

hklm\software\microsoft\windows\currentversion\run

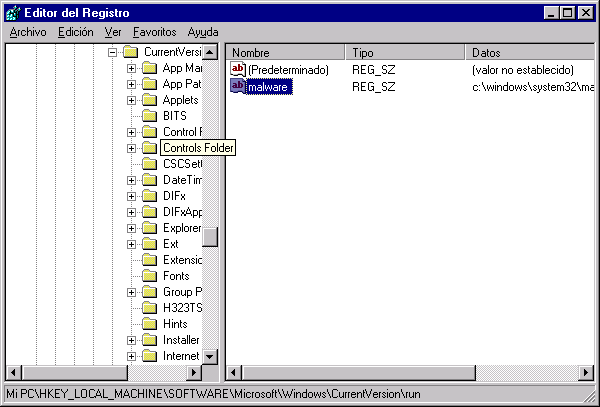

2: Creamos un valor llamado malware de tipo sz, que

Contendrá la ruta del malware, en este caso c:\windows\system32\malware.bat

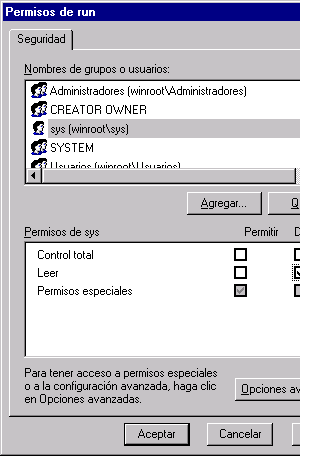

3: Cambiando los permisos

Esta es la parte más importante.

Nos situamos sobre la key run, y nos vamos a edición>permisos

Seleccionamos tu nombre de usuario( en mi caso sys), y marcamos denegar leer

Click en aceptar y...

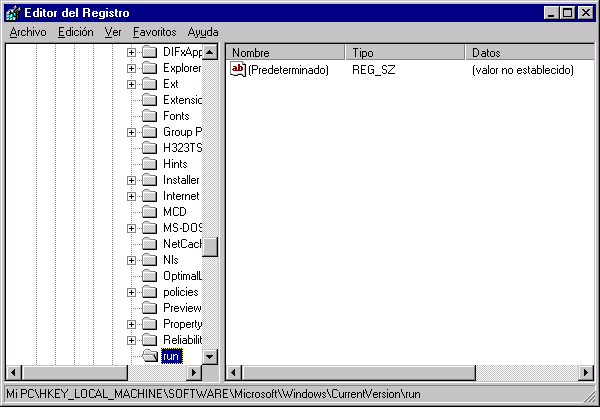

Si!, ha desaparecido todo.

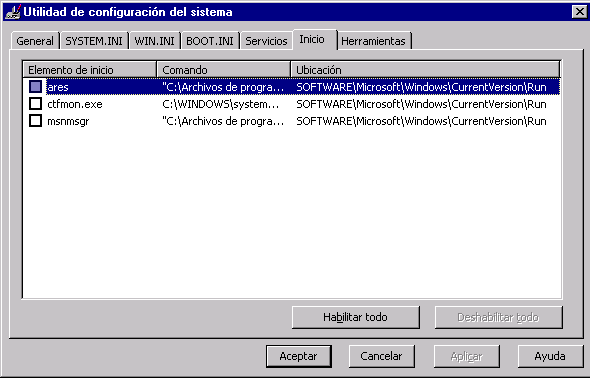

Bien, corramos la utilidad msconfig

No está!

Pueden también pasar la tool autoruns de sysinternals, que no va a mostrar la entrada malware

ni ninguna que esté en run.

Esto se debe a que, estas utilidades corren en modo usuario usan los permisos del usuario actual.

Prueva final

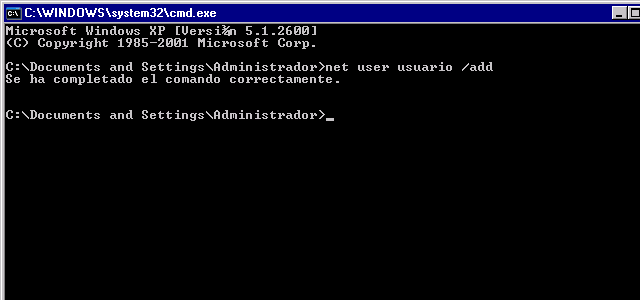

Bien, crearemos una cuenta de usuario

net user usuario /add

Bien, ahora toca iniciar sesión con ese usuario que hemos creado y...

Como se puede ver, se ha ejecutado el fichero malware.bat

en la cuenta del usuario usuario

Conclusión

Bien, como pudimos ver en este pequeño artículo,

se pueden ocultar entradas a un usuario,

para que este nunca se entere, pero si los demás.

Claro que, esto se puede automatizar.

Recomiendo a los programadores de c/c++, ver la api RegSetKeySecurity.

Agregar que, en este tutorial se tomó la key run,

pero sería mucho mejor utilizar por ejemplo la key ImageFileExecutionOptionns.

Aclarar también que, esto afecta a los demás usuarios,el usuario que no puede leer la key,

No será infectado.

Un abrazo!

No hay comentarios:

Publicar un comentario